Обнаружен новый троян удалённого доступа под названием MoonPeak, используемый спонсируемой государством северокорейской группировкой в рамках новой кибератаки. Эксперты из Cisco Talos приписали эту кампанию группе хакеров, которую они отслеживают под кодом UAT-5394, отметив тактические совпадения с известной северокорейской кибергруппировкой под кодовым именем Kimsuky.

MoonPeak, находящийся в активной разработке, является модификацией открытого исходного кода вредоносного ПО Xeno RAT, который ранее использовался в фишинговых атаках. Эти атаки были направлены на загрузку полезных данных с облачных сервисов, контролируемых хакерами, таких как Dropbox, Google Drive и Microsoft OneDrive.

Характеристики Xeno RAT

Xeno RAT обладает широким функционалом, включая возможность загружать дополнительные плагины, запускать и завершать процессы, а также взаимодействовать с командно-контрольным сервером (C2).

Специалисты из Talos отмечают, что сходства между UAT-5394 и Kimsuky могут свидетельствовать о том, что UAT-5394 является либо субгруппой Kimsuky, либо отдельной хакерской группировкой, использующей аналогичный инструментарий.

Ключевым элементом этой кампании является создание новой инфраструктуры, включая C2-серверы, сайты для размещения вредоносных файлов и виртуальные машины, используемые для запуска новых версий MoonPeak.

«C2-сервер хранит вредоносные артефакты для загрузки, которые затем используются для создания и настройки новой инфраструктуры, поддерживающей эту кампанию»

Cisco Talos

Ещё одно изменение, характерное для всех версий MoonPeak, — это обязательное использование сжатия данных перед шифрованием в протоколе связи. В исходном коде предусмотрена переменная, которая определяет, следует ли применять сжатие до или после шифрования. Однако в изменённой версии кода сжатие всегда выполняется перед шифрованием, а альтернативный вариант был полностью удалён из исходного проекта.

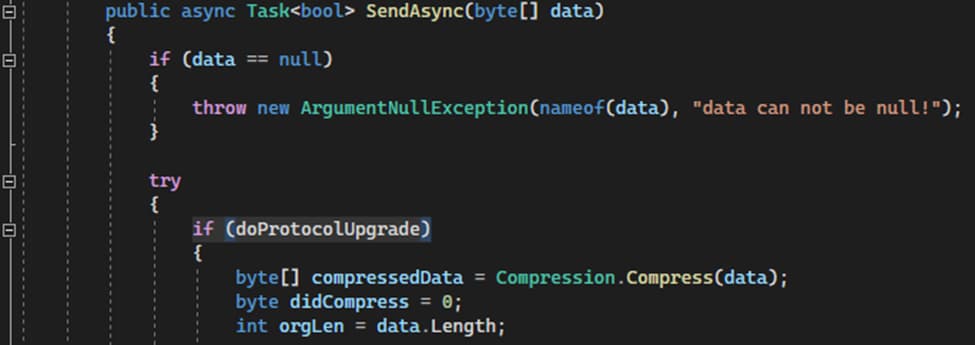

Оригинальный код:

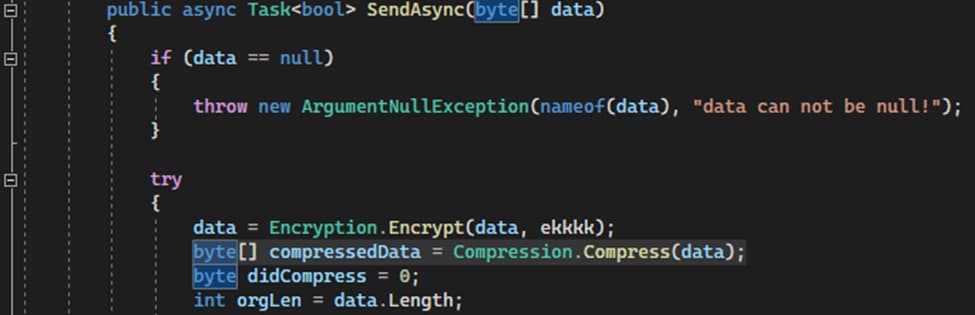

Изменённый код:

В некоторых случаях злоумышленники получали доступ к существующим серверам, чтобы обновлять свои вредоносные программы и извлекать логи и собранную информацию с инфицированных систем.

Этот переход указывает на более широкую стратегию, направленную на отказ от использования легитимных облачных сервисов в пользу создания собственной инфраструктуры. При этом конкретные цели кампании пока остаются неизвестными.

Особенностью MoonPeak является его постоянная эволюция — с каждым новым обновлением добавляются более сложные методы запутывания и изменяются механизмы связи для предотвращения несанкционированного подключения.

«Проще говоря, хакеры убедились, что каждая версия MoonPeak работает только с конкретными версиями C2-серверов», — уточняют в vpnРоссия.

Быстрая адаптация новых версий вредоносного ПО, таких как MoonPeak, и активное создание инфраструктуры указывают на стремление UAT-5394 ускорить распространение кампании и увеличить количество точек сброса и командно-контрольных серверов.

Наш процесс рецензирования основан на тщательном исследовании и объективности. Все материалы проходят многоуровневую проверку на соответствие высоким стандартам качества и точности, обеспечивая надёжную информацию для принятия обоснованных решений.

Максим - ведущий тестировщик VPN в проекте vpnRussia, протестировал более 100 VPN-сервисов. С образованием в области информационных технологий, Максим специализируется на анализе и оценке производительности VPN, их безопасности и удобства использования. Его ключевые задачи включают проведение всесторонних тестов VPN-сервисов, выявление уязвимостей и проблем, а также подготовку детальных отчетов для пользователей.