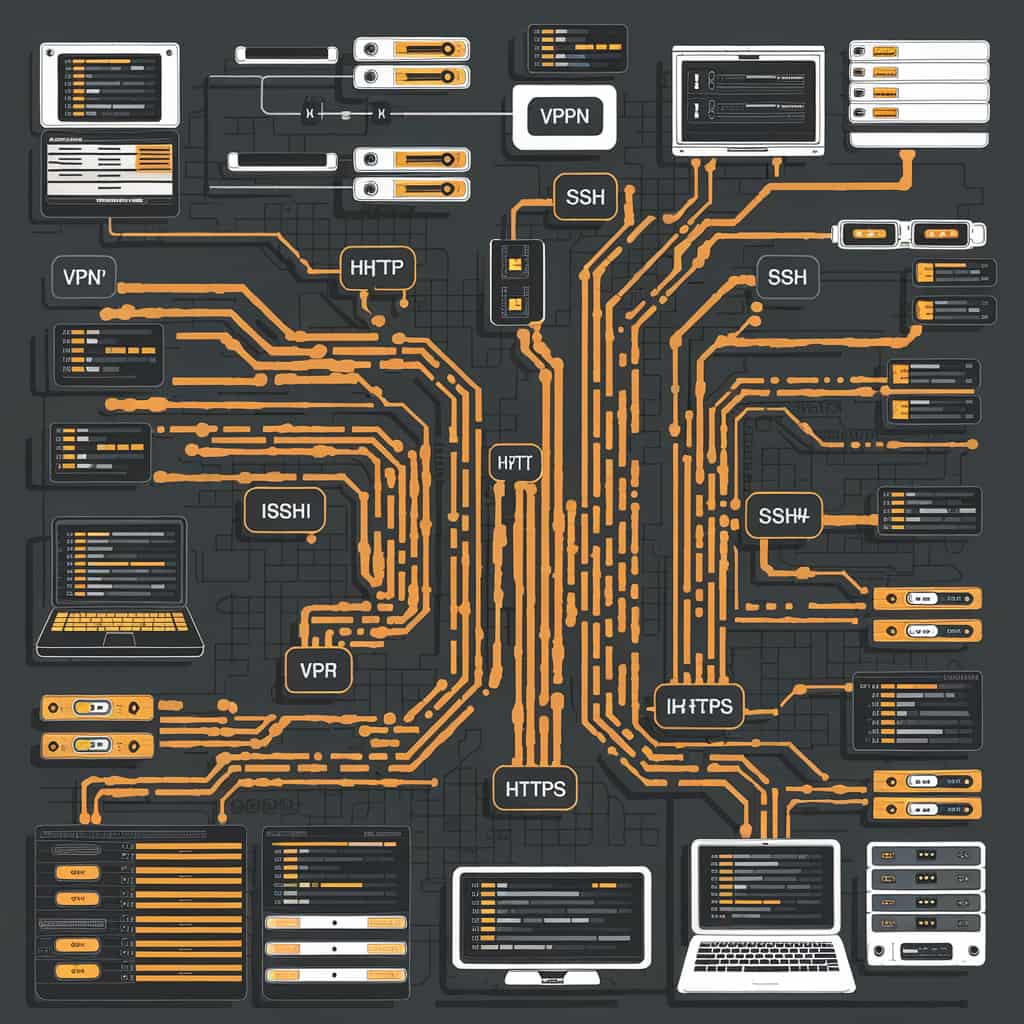

Новые уязвимости в широко используемых туннелирующих протоколах, таких как IPIP, GRE, 6in4/4in6, выявлены в ходе совместного исследования компании Top10VPN и эксперта по безопасности Мэти Ванхоэфа. Эти уязвимости могут быть использованы злоумышленниками для взлома миллионов устройств, включая домашние маршрутизаторы, серверы VPN, а также контентные сети доставки (CDN). Исследование также показало, как уязвимости могут быть использованы для анонимных атак и получения несанкционированного доступа к сетям.

Масштабные уязвимости и их последствия

Исследование включало масштабное сканирование интернета, в ходе которого были выявлены 4,2 миллиона открытых туннельных хостов, среди которых оказались критически важные инфраструктурные компоненты, такие как VPN-серверы, домашние маршрутизаторы, ядра интернет-маршрутизаторов, мобильные шлюзы и даже CDN, работающие с крупнейшими игроками, такими как Facebook и Tencent. Уязвимые устройства могут быть использованы для проведения различных типов атак, включая новые методы отказа в обслуживании (DoS) и подделку DNS-запросов.

Среди выявленных уязвимостей – CVE-2024-7595, CVE-2025-23018/23019 и CVE-2024-7596. Особенно подвержены риску такие страны, как Китай, Франция, Япония, США и Бразилия. Пострадали более 11 000 автономных систем, среди которых наиболее сильно затронуты компании Softbank, Eircom, Telmex и China Mobile.

Причины уязвимостей и механизмы эксплуатации

Основная причина уязвимостей заключается в том, что множество интернет-хостов не проверяют подлинность отправителя туннельного трафика. Это позволяет злоумышленникам использовать эти хосты как прокси для проведения анонимных атак. Исследователи отмечают, что такие уязвимые устройства могут быть использованы не только для атак, но и для получения доступа к частным сетям, подключенным к захваченным хостам.

“Эти хосты принимают неаутентифицированный туннельный трафик с любых источников. Это означает, что их можно использовать как односторонние прокси для анонимных атак. Уязвимые хосты могут также быть использованы для доступа к частным сетям жертв”

Саймон Мильяно

Злоумышленники могут манипулировать этими хостами, направляя трафик от их имени, скрывая свое настоящее местоположение и затрудняя отслеживание атак. В некоторых случаях они могут даже получить доступ к частным сетям, подключенным к уязвимым хостам.

Протоколы туннелирования: незаменимы, но уязвимы

Протоколы туннелирования, такие как IPIP, GRE и 6in4/4in6, играют ключевую роль в современном сетевом взаимодействии, обеспечивая бесперебойную связь между различными сетями. Однако многие устройства, использующие эти протоколы, не обеспечивают должную аутентификацию и шифрование, что делает их уязвимыми для атак.

Согласно отчету Top10VPN, было выявлено более 1 365 уязвимых VPN-серверов, включая как потребительские VPN, маршрутизаторы с удаленным доступом, так и корпоративные VPN-сервисы. Среди уязвимых сервисов – AoxVPN, который имеет более миллиона пользователей. Кроме того, было обнаружено около 1 200 уязвимых динамических маршрутизаторов DNS, в основном моделей Synology, которые предоставляют удаленный доступ через VPN Plus Server.

Еще 171 уязвимый сервер VPN, использующий протокол GRE, был обнаружен в компаниях и организациях, работающих в 33 странах, среди которых США, Китай и Гонконг. Более 17% уязвимых устройств составляют домашние маршрутизаторы французских провайдеров, которые также принимают неаутентифицированный трафик.

Новые атаки и методы защиты

Исследователи также выявили новые методы атак, такие как “Ping-pong Amplification” и “Tunneled-Temporal Lensing,” которые используют эти уязвимости для проведения мощных атак DoS. Эти уязвимости могут также усилить воздействие существующих атак, таких как подделка DNS, традиционные атаки DoS с усилением, перехват TCP вне пути, SYN-флуды и некоторые типы атак на Wi-Fi.

Исследования подчеркивают необходимость принятия более жестких мер безопасности для этих протоколов, чтобы снизить риски и обеспечить стабильность работы глобальной сети. Важно регулярно проводить аудиты безопасности, обновлять программное обеспечение и повышать осведомленность среди системных администраторов и пользователей для своевременного выявления и устранения уязвимых устройств.

Открытые туннельные хосты, используемые в различных сетевых протоколах, становятся новой угрозой для безопасности глобальной сети. Проблемы с аутентификацией и шифрованием этих протоколов могут привести к серьезным последствиям, включая анонимные атаки и доступ к частным сетям. Важно, чтобы разработчики и администраторы продолжали усиленно работать над улучшением безопасности, чтобы минимизировать воздействие этих уязвимостей.

Наш процесс рецензирования основан на тщательном исследовании и объективности. Все материалы проходят многоуровневую проверку на соответствие высоким стандартам качества и точности, обеспечивая надёжную информацию для принятия обоснованных решений.

Максим - ведущий тестировщик VPN в проекте vpnRussia, протестировал более 100 VPN-сервисов. С образованием в области информационных технологий, Максим специализируется на анализе и оценке производительности VPN, их безопасности и удобства использования. Его ключевые задачи включают проведение всесторонних тестов VPN-сервисов, выявление уязвимостей и проблем, а также подготовку детальных отчетов для пользователей.